COMPRENDRE LA NOTION DE « MAN IN THE MIDDLE » : RISQUES ET PREVENTION

Dans l’ère numérique actuelle, où les échanges d’informations sont monnaie courante, la sécurité des données revêt une importance capitale. Parmi les menaces qui pèsent sur la confidentialité et l’intégrité des données, la technique d’interception connue sous le nom de « Man in the Middle » (MITM) figure en bonne place. Cette méthode, bien que souvent utilisée à des fins malveillantes, peut être comprise et contrée grâce à une meilleure compréhension de son fonctionnement et des mesures de prévention appropriées.

Qu’est-ce que le « Man in the Middle » ?

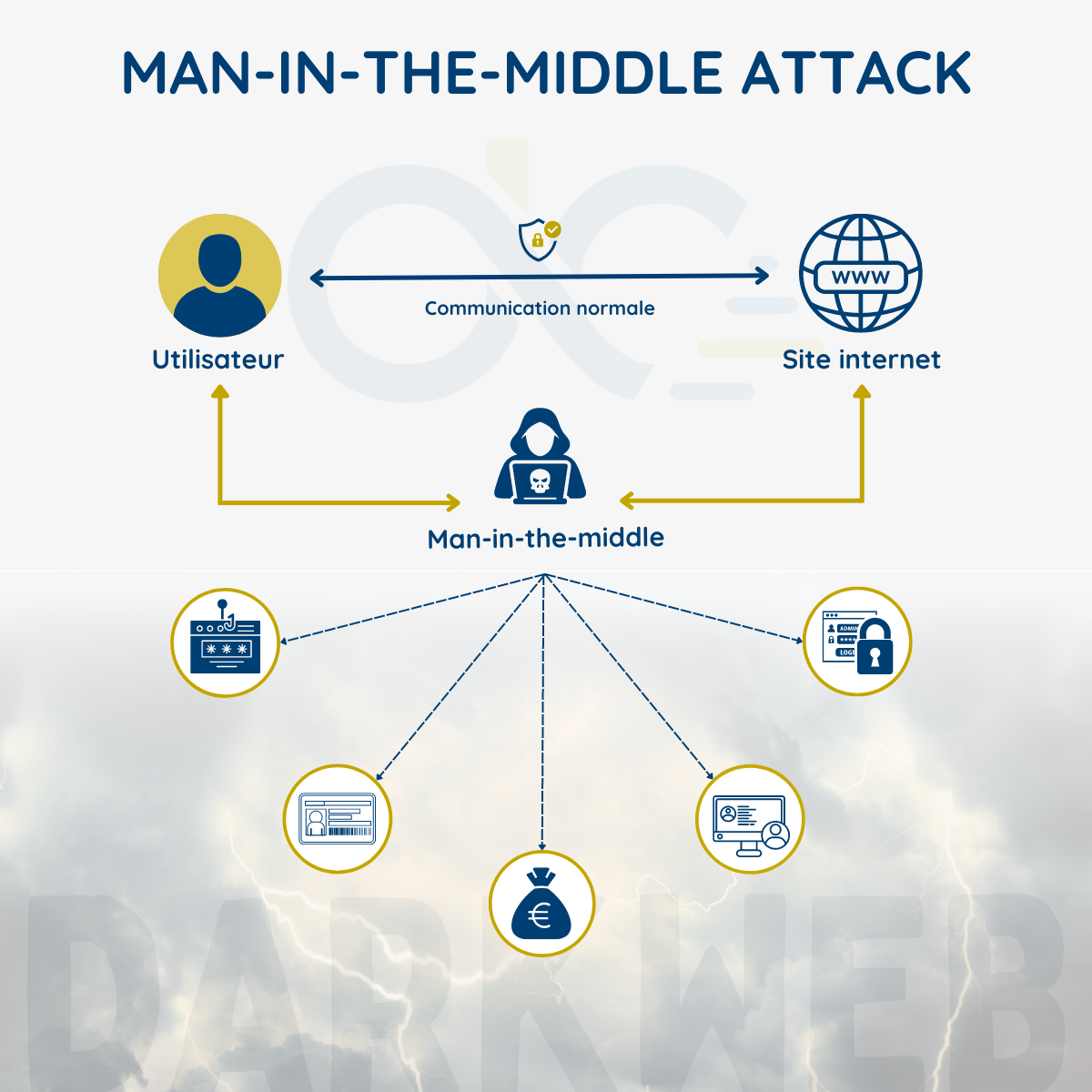

Le « Man in the Middle » est une technique utilisée par les pirates informatiques pour intercepter et modifier les communications entre deux parties. Cela, sans que ni l’une ni l’autre ne le remarque. En effet, dans ce type de scénario, le pirate se positionne entre l’émetteur et le destinataire légitime des données, agissant comme un relais invisible.

Comment fonctionne-t-il ?

Lors d’une attaque MITM, le pirate s’immisce dans la communication en manipulant le trafic de données. Il peut se trouver physiquement entre les deux parties. Par exemple en utilisant un point d’accès Wi-Fi public compromis, ou bien opérer à distance en exploitant des vulnérabilités dans le réseau. Enfin, il peut aussi infecter l’un des appareils des utilisateurs avec un logiciel malveillant.

Une fois inséré dans le flux de données, le pirate peut écouter les échanges en toute discrétion. Il peut ainsi collecter des informations sensibles telles que des identifiants de connexion, des numéros de carte de crédit ou des messages confidentiels. Dans certains cas, le pirate peut également modifier les données en transit, insérant par exemple des liens malveillants ou des logiciels espions.

Les risques associés au « Man in the Middle »

Les conséquences d’une attaque MITM peuvent être désastreuses. Non seulement les données confidentielles peuvent être compromises, mais cela peut également entraîner des vols d’identité, des fraudes financières et des atteintes à la réputation des entreprises. De plus, dans certains contextes, comme les transactions bancaires en ligne ou les échanges médicaux, une manipulation des données peut avoir des conséquences graves sur la vie privée et la sécurité des individus.

Prévention et protection contre le « Man in the Middle »

Heureusement, il existe plusieurs mesures que les individus et les organisations peuvent prendre pour se prémunir contre les attaques MITM :

- Utilisation de connexions sécurisées : Les protocoles de communication sécurisés tels que HTTPS, qui chiffrent les données en transit, peuvent aider à prévenir les interceptions malveillantes.

- Authentification forte : L’authentification à deux facteurs ou l’utilisation de certificats numériques renforcent la sécurité en s’assurant que les parties communiquent avec les personnes légitimes.

- Mises à jour régulières : Maintenir les logiciels, les systèmes d’exploitation et les applications à jour est essentiel pour combler les vulnérabilités connues qui pourraient être exploitées par les attaquants.

- Utilisation de réseaux privés virtuels (VPN) : Les VPN créent un tunnel chiffré entre l’appareil de l’utilisateur et un serveur sécurisé, ce qui rend difficile pour les pirates de surveiller ou de modifier le trafic.

- Sensibilisation à la sécurité : La formation des utilisateurs sur les bonnes pratiques de sécurité informatique, telles que l’évitement des réseaux Wi-Fi non sécurisés et la vérification des certificats SSL, est essentielle pour réduire les risques d’attaque.

Conclusion

La menace du « Man in the Middle » est réelle et omniprésente dans le monde numérique d’aujourd’hui. Cependant, avec une compréhension adéquate de cette technique d’attaque il est possible de réduire considérablement les risques. Et aussi, de protéger les données sensibles contre les regards indiscrets des pirates informatiques. En investissant dans la prévention et en restant vigilants face aux menaces, nous pouvons tous contribuer à rendre l’environnement numérique plus sûr et plus sécurisé pour tous.